كانت الجرائم الإلكترونية في صعود في وقت متأخر ، مع هجمات الفدية (WannaCry ، NotPetya) ، وقواعد البيانات اختراق (Equifax ، سوني ، ياهو) ، وظهور خلفية برامج (Floxif / CCleaner ، ShadowPad / NetSarang) عناوين الصحف في كثير من الأحيان. في حين أن نطاق هذه الهجمات والوصول إليها أمر مدهش ، فإن الحقيقة هي أن مجرمي الإنترنت لا يقتصرون فقط على سرقة بياناتك أو هويتك أو نقودك. نطاق الجرائم في العالم الافتراضي كبير كما هو في العالم الحقيقي ، إن لم يكن أكثر. أحد أنواع الهجوم الإلكتروني الذي كان في بؤرة التركيز هو DDoS ، أو رفض الخدمة الموزعة التي غالبًا ما قسمت مجتمع القراصنة ذوي القبعات البيضاء على مر السنين. مع مقدم خدمة CDN الرائد Cloudflare الآن يعلن عن حماية DDoS المجانية لجميع عملائه ، بدأ النقاش القديم لـ DDoS "الأخلاقي" مقابل DDoS الخبيثة مرة أخرى ، مع كل من الجانبين يخرجون بدعم كامل من حججهم. مع الجدل حول هجمات DDoS المستعرة في جميع أنحاء الإنترنت ، دعونا نلقي نظرة مفصلة على هذه الظاهرة اليوم في محاولة ليس فقط لمعرفة المزيد عنها ، ولكن أيضا لمحاولة فهم لماذا يستمر المتشددون وجماعات الدفاع عن حرية التعبير بالفشل في جهودهم للتوصل إلى توافق في الآراء حوله في المقام الأول:

ما هو DDoS وكيف يعمل؟

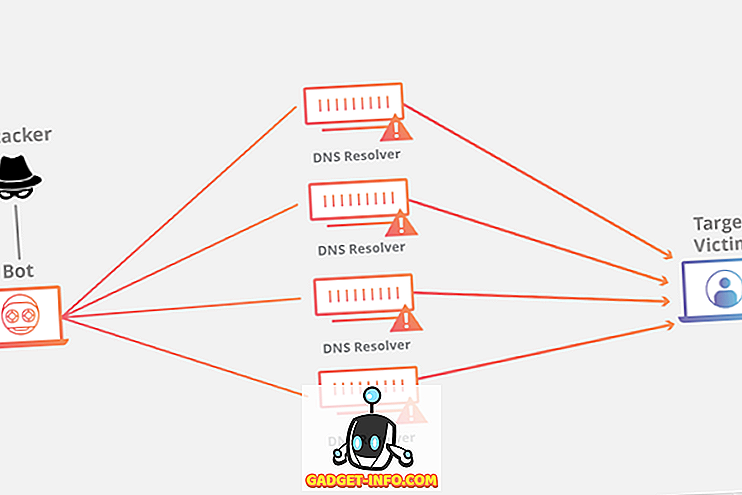

في أبسط المصطلحات ، فإن هجوم رفض الخدمة الموزع (DDoS) هو محاولة لتقويض الأداء الطبيعي لموقع أو شبكة بشكل طبيعي عن طريق إغراق الخادم الهدف بكمية زائدة من الحركة التي تتباطأ أو تعطل الشبكة تمامًا. . ويتم تحقيق ذلك من خلال استخدام أنظمة متعددة للخطر كجزء من ما يعرف باسم "الروبوتات" التي قد تتضمن أي جهاز متصل بالإنترنت ، بما في ذلك ، على سبيل المثال لا الحصر ، أجهزة الكمبيوتر ، والهواتف الذكية ، وأجهزة IoT. يستخدم المتسللون ذوو القبعات السوداء وكذلك المتسللون أدوات متنوعة متطورة لتنفيذ هذه الهجمات ليس فقط من خلال إغراق الخوادم المستهدفة بكمية مفرطة من الحركة ، ولكن أيضًا باستخدام تقنيات تسلل أكثر دقة وصعوبة للكشف تستهدف أمن الشبكات المهمة البنية التحتية ، مثل جدران الحماية و IDS / IPS (نظام كشف / منع التدخل).

ما هي خدمة DoS وكيف تختلف عن DDoS؟

هجمات رفض الخدمة (DoS) هي بالضبط ما تبدو عليه ، بقدر ما تمنع المستخدمين الشرعيين من الوصول إلى الخوادم أو الأنظمة أو موارد الشبكة الأخرى المستهدفة . وكما هو الحال مع هجمات DDoS ، فإن شخصًا أو أشخاصًا يقومون بمثل هذا الهجوم سيغرق البنية الأساسية المستهدفة بشكلٍ نموذجي مع عدد كبير جدًا من الطلبات الزائدة من أجل التغلب على مواردها ، مما يجعل من الصعب أو المستحيل حتى على الشبكة المتأثرة أو النظام للرد على طلبات حقيقية للخدمة. بالنسبة إلى المستخدم النهائي ، لا تختلف تأثيرات الدالة DoS اختلافًا تامًا عن تأثيرات DDoS ، ولكن بخلاف السابق الذي يستخدم عادةً جهازًا واحدًا واتصالًا فريدًا بالإنترنت لتنفيذ الهجوم ، يستخدم الأخير العديد من الأجهزة المخترقة لإغراق الهدف المقصود ، مما يجعل من الصعب للغاية اكتشاف ومنع.

ما هي أنواع مختلفة من هجمات DDoS؟

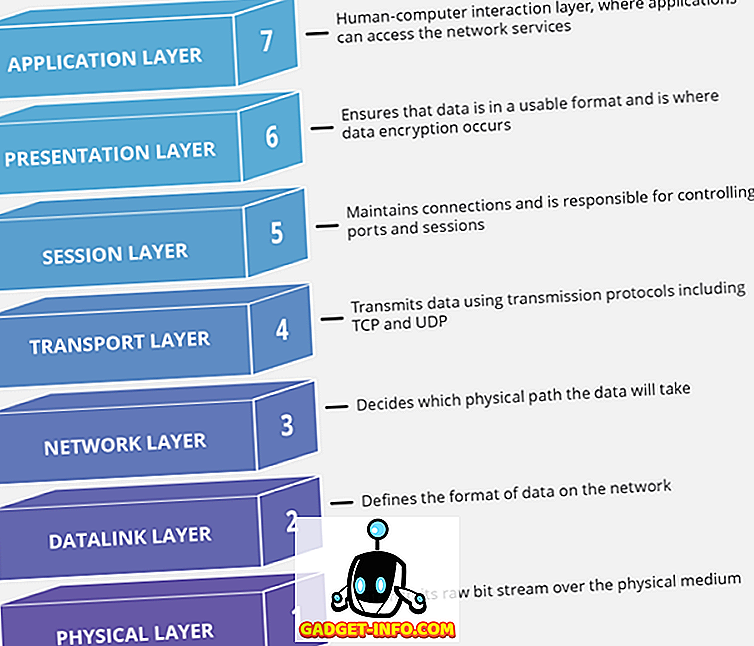

كما ذكرنا سابقًا ، يستغل كل من مجرمي الإنترنت والمتسللين الذين يستخدمون عددًا لا يحصى من نواقل الهجوم لتنفيذ هجمات DDoS ، إلا أن الغالبية العظمى من هذه الهجمات ستقع في معظمها تحت ثلاث فئات رئيسية: الهجمات الحجمية أو النطاق الترددي ، هجمات البروتوكول أو الهجمات الحكومية ، أو هجمات طبقة التطبيقات أو هجمات الطبقة 7. كل هذه الهجمات تستهدف مكونات مختلفة من اتصال الشبكة الذي يتكون من 7 طبقات مختلفة ، كما هو موضح في الصورة أدناه:

1. الهجمات الحجمي أو هجمات النطاق الترددي

ويعتقد أن هذه الأنواع من الهجمات تشكل أكثر من نصف جميع هجمات DDoS التي تنفذ في جميع أنحاء العالم كل عام. هناك أنواع مختلفة من الهجمات الحجميّة ، الأكثر شيوعًا هي فيضان بروتوكول مخطط بيانات المستخدم (UDP) ، حيث يرسل مهاجم عددًا كبيرًا من حزم UDP إلى منافذ عشوائية على مضيف بعيد ، مما يتسبب في التحقق من الخادم بشكل متكرر والاستجابة له التطبيقات الثابتة ، مما يجعلها غير مستجيبة لحركة المرور الشرعية. يمكن أيضاً تحقيق نتائج مشابهة عن طريق إغراق ملقم ضحية باستخدام طلبات ارتداد ICMP (بروتوكول رسائل تحكم إنترنت) من عناوين IP متعددة والتي غالباً ما يتم انتحالها. يحاول الخادم الهدف الاستجابة لكل واحد من هذه الطلبات الزائفة بنية حسنة ، وفي نهاية المطاف يصبح محملاً بشكل زائد وغير قادر على الاستجابة لطلبات ارتداد ICMP الأصلية. يتم قياس الهجمات الحجمية بت في الثانية الواحدة (Bps).

2. هجمات بروتوكول أو هجمات الدولة - استنفاد

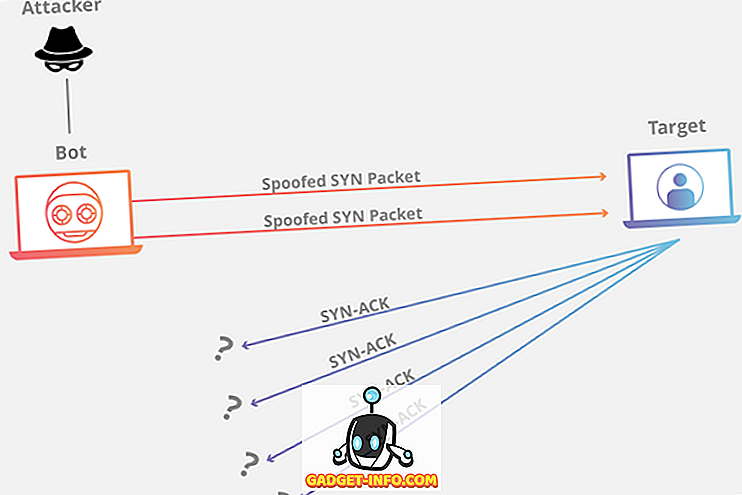

هجمات بروتوكول ، والمعروف أيضًا باسم هجمات State-Exhaustion ، تستهلك سعة جدول حالة الاتصال ليس فقط على خوادم تطبيقات الويب ، ولكن أيضًا مكونات البنية الأساسية الأخرى ، بما في ذلك الموارد الوسيطة ، مثل موازنات التحميل والجدران النارية. تسمى هذه الأنواع من الهجمات "هجمات بروتوكول" لأنها تستهدف نقاط الضعف في الطبقات 3 و 4 من مكدس البروتوكول لتحقيق هدفها. حتى الأجهزة التجارية المتطورة المصممة خصيصًا للحفاظ على حالة الملايين من الاتصالات يمكن أن تتأثر بشكل كبير بهجمات البروتوكول. واحدة من أشهر هجمات البروتوكول المعروفة هي "فيضان SYN" الذي يستغل آلية "المصافحة ثلاثية الاتجاهات" في بروتوكول TCP. والطريقة التي يعمل بها ، يرسل المضيف فيضًا من حزم TCP / SYN ، غالبًا مع عنوان مرسل مزور ، من أجل استهلاك موارد كافية للخادم لجعله شبه مستحيل للطلبات الشرعية. تتضمن الأنواع الأخرى من هجمات بروتوكول Ping of Death و Smurf DDoS وهجمات حزمة مجزأة. يتم قياس هذه الأنواع من الهجمات في الحزم في الثانية (Pps).

3. هجمات طبقة التطبيقات أو هجمات الطبقة 7

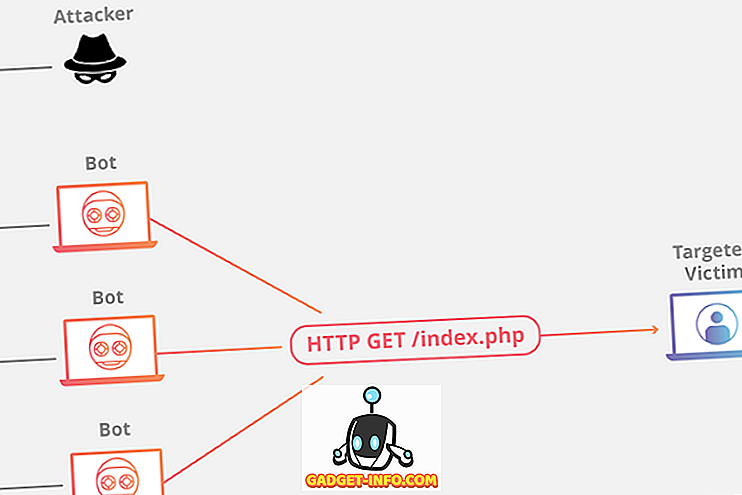

هجمات طبقة التطبيقات ، التي يشار إليها غالبًا باسم هجمات طبقة 7 في الإشارة إلى الطبقة السابعة من وضع OSI ، تستهدف الطبقة حيث يتم إنشاء صفحات الويب ليتم تسليمها للمستخدمين الذين يقومون بإرسال طلبات HTTP. تتضمن الأنواع المختلفة من هجمات الطبقة 7 الهجوم " Slowloris " الشائن ، حيث يرسل المهاجم عددًا كبيرًا من طلبات HTTP "ببطء" إلى خادم هدف ، ولكن دون إكمال أي من الطلبات. سيستمر المهاجم في إرسال رؤوس إضافية على فترات زمنية صغيرة ، مما يُجبر الخادم على الحفاظ على اتصال مفتوح لطلبات HTTP التي لا تنتهي ، وفي نهاية المطاف ، يستغل موارد كافية لجعل النظام لا يستجيب للطلبات الصالحة. هناك هجوم آخر شائع في الطبقة 7 هو هجوم HTTP Flood ، حيث يقوم عدد كبير من HTTP HTTP أو GET أو POST باحتواء الخادم المستهدف خلال فترة زمنية قصيرة ، مما يؤدي إلى رفض الخدمة للمستخدمين الشرعيين. نظرًا لأن هجمات طبقة التطبيقات تشمل عادةً إرسال عدد كبير من الطلبات بشكل غير طبيعي إلى خادم هدف ، يتم قياسها بالطلبات في الثانية (Rps).

بالإضافة إلى الهجمات ذات الاتجاه الواحد الموصوفة أعلاه ، هناك أيضًا هجمات متعددة النواقل التي تستهدف الأنظمة والشبكات من عدد من الاتجاهات المختلفة في وقت واحد ، مما يجعل من الصعب أكثر على مهندسي الشبكة وضع استراتيجيات شاملة ضد هجمات DDoS. أحد الأمثلة على هجوم متعدد المتجهات هو عندما يقترب المهاجم من تضخيم DNS ، والذي يستهدف الطبقات 3 و 4 ، مع HTTP Flood الذي يستهدف الطبقة 7.

كيف تحمي شبكتك من هجوم DDoS

نظرًا لأن معظم هجمات DDoS تعمل عن طريق تجاوز الخادم الهدف أو الشبكة مع حركة المرور ، فإن أول شيء يجب القيام به لتخفيف هجمات DDoS هو التمييز بين حركة المرور الحقيقية وحركة المرور الضارة . ومع ذلك ، وكما تتوقع ، فإن الأمور ليست بهذه السهولة ، بالنظر إلى التنوع الهائل والتعقيد ومستوى التطور في هذه الهجمات. في هذه الحالة ، فإن حماية شبكتك من هجمات DDoS الأحدث والأكثر تطوراً تتطلب مهندسي الشبكة الاستراتيجيات المصممة بعناية حتى لا يرمي الطفل بالماء. نظرًا لأن المهاجمين سيبذلون قصارى جهدهم لجعل الزيارات الخبيثة تبدو طبيعية ، فإن محاولات التخفيف التي تشمل الحد من عدد الزيارات ستحد من حركة المرور الصادقة ، بينما يسمح التصميم الأكثر تساهلاً للقراصنة بالتحايل على التدابير المضادة بسهولة أكبر. وفي هذه الحالة ، يتعين على المرء أن يتبنى حلًا متعدد الطبقات من أجل تحقيق الحل الأكثر فعالية.

ومع ذلك ، قبل أن نصل إلى الجوانب الفنية ، نحتاج إلى أن نفهم أنه بما أن معظم هجمات DDoS هذه الأيام تنطوي على قطع طرق الاتصال بطريقة أو بأخرى ، فإن أحد الأمور الواضحة للقيام بها هي حماية نفسك وشبكتك أكثر تكرارًا: عرض النطاق الترددي والمزيد من الخوادم موزعة على مراكز بيانات متعددة عبر مواقع جغرافية مختلفة ، والتي تعمل أيضًا كتأمين من الكوارث الطبيعية وما إلى ذلك.

هناك أمر آخر مهم هو اتباع بعض أفضل الممارسات في المجال عندما يتعلق الأمر بخوادم DNS. إن التخلص من الحلول المفتوحة هي إحدى الخطوات الأولى الحاسمة في دفاعك ضد DDoS ، لأن الجيد هو موقع الويب إذا لم يتمكن أحد من حل اسم النطاق الخاص بك في المقام الأول؟ وفي هذه الحالة ، يحتاج المرء إلى النظر إلى ما هو أبعد من إعداد خادم DNS ثنائي العرقي الذي يوفره معظم مسجلي أسماء النطاقات بشكل افتراضي. توفر العديد من الشركات ، بما في ذلك معظم مزودي خدمة CDN الأعلى ، حماية محسنة لنظام أسماء النطاقات من خلال خوادم DNS المكررة التي يتم حمايتها خلف نفس النوع من موازنة التحميل التي تكون بها الويب والموارد الأخرى.

في حين أن معظم المواقع والمدونات تستعين بمضيفاتها لجهات خارجية ، يختار البعض خدمة بياناتهم الخاصة وإدارة شبكاتهم الخاصة. إذا كنت تنتمي إلى هذه المجموعة ، فإن بعض ممارسات الصناعة الأساسية ولكن الحاسمة التي تحتاج إلى اتباعها تتضمن إنشاء جدار حماية فعال ومنع ICMP إذا لم تكن بحاجة إليها. تأكد أيضًا من أن جميع أجهزة التوجيه تقوم بإسقاط الحزم غير المهمة . يجب أيضًا الاتصال بمزود خدمة الإنترنت للتحقق مما إذا كان بإمكانهم المساعدة في حظر الزيارات المطلوبة لك. تختلف الشروط والأحكام من مزود خدمة إنترنت واحد إلى آخر ، لذلك تحتاج إلى مراجعة مراكز تشغيل الشبكات لمعرفة ما إذا كانت تقدم أي من هذه الخدمات للمؤسسات. بشكل عام ، فيما يلي بعض الخطوات التي يستخدمها مقدمو خدمات شبكات CDN ومزودي خدمات الإنترنت ومشرفو الشبكات للتخفيف من هجمات DDoS:

توجيه الثقب الأسود

يعتبر Black Hole Routing أو Blackholing أحد أكثر الطرق فعالية لتخفيف هجوم DDoS ، ولكن يجب تنفيذه فقط بعد إجراء تحليل سليم لحركة مرور الشبكة وإنشاء معيار تقييد صارم ، حيث إنه سيؤدي إلى "ثقب أسود" وإلا ، حركة المرور الواردة إلى طريق خالية (blackhole) بغض النظر عما إذا كانت حقيقية أو خبيثة. سيتحايل من الناحية التقنية على DDoS ، ولكن المهاجم سينجز هدفه المتمثل في تعطيل حركة مرور الشبكة على أي حال.

تحديد السعر

هناك طريقة أخرى تستخدم في الغالب للتخفيف من هجمات DDoS وهي "تحديد معدل". كما يوحي الاسم ، فإنه ينطوي على الحد من عدد الطلبات التي سيقبلها الخادم في إطار زمني محدد . من المفيد إيقاف كاشطات الويب من سرقة المحتوى والتخفيف من محاولات تسجيل الدخول إلى القوة الغاشمة ، ولكن يجب استخدامها مع استراتيجيات أخرى لتتمكن من التعامل مع هجمات DDoS بفعالية.

جدار حماية تطبيق الويب (WAF)

في حين أنه ليس كافياً في حد ذاته ، إلا أن الوكلاء العكسيين والنقابات WAF هي بعض الخطوات الأولى التي يتعين على المرء اتخاذها للتخفيف من مجموعة متنوعة من التهديدات ، وليس فقط DDoS. تساعد WAFs على حماية الشبكة المستهدفة من هجمات الطبقة 7 عن طريق تصفية الطلبات استنادًا إلى سلسلة من القواعد المستخدمة لتحديد أدوات DDoS ، ولكنها أيضًا فعالة للغاية في حماية الخوادم من حقن SQL والنصوص البرمجية عبر المواقع وطلبات التزوير عبر المواقع.

نشر شبكة Anycast

غالبًا ما تستخدم شبكات تسليم المحتوى (شبكات CDN) شبكات Anycast كطريقة فعالة للتخفيف من هجمات DDoS. يعمل النظام عن طريق إعادة توجيه كل حركة المرور الموجهة لشبكة تهاجم إلى سلسلة من الخوادم الموزعة في مواقع مختلفة ، وبالتالي نشر الأثر المدمر لهجوم DDoS.

كيف تقترح Cloudflare إنهاء هجمات DDoS من أجل الخير مع حماية DDoS المجانية؟

أعلنت إحدى شبكات توزيع المحتوى البارزة في العالم ، Cloudflare ، مؤخرًا أنها ستوفر الحماية من هجمات DDoS ليس فقط لعملائها المدفوعين ، ولكن أيضًا لعملائها المجانيين ، بغض النظر عن حجم الهجوم وحجمه . وكما كان متوقعًا ، فإن الإعلان ، الذي صدر في وقت سابق من هذا الأسبوع ، أحدث ضجة كبيرة داخل الصناعة بالإضافة إلى وسائل الإعلام التكنولوجية العالمية ، التي تستخدم عادةً في شبكات CDN ، بما في ذلك Cloudflare ، إما بطرد العملاء الذين يهاجمونهم أو يطالبون بمزيد من المال من لهم لمواصلة الحماية. في الوقت الذي اضطر فيه الضحايا حتى الآن للاعتداء على أنفسهم عندما يتعرضون للهجوم ، تم تلقي الوعد بتوفير حماية DDoS المجانية غير المقيَّسة بحرارة من قبل المدونات والمؤسسات التي لا تزال مواقعها وشبكاتها عرضة لتهديد دائم بنشر محتوى مثير للجدل.

في حين أن عرض Cloudflare هو فعلاً ثوري ، فإن الشيء الوحيد الذي يجب ذكره هو أن عرض الحماية المجانية غير المقيدة لا ينطبق إلا على الهجمات من الطبقة 3 و 4 ، بينما لا تزال هجمات الطبقة 7 متاحة فقط للخطط المدفوعة التي تبدأ عند 20 دولارًا أمريكيًا. كل شهر.

إذا كان العرض الناجح ، ماذا يعني Cloudflare يعني "Hacktivism"؟

وكما هو متوقع ، فإن إعلان شركة Cloudflare قد أعاد إحياء الجدل بين المختصين وخبراء أمن الإنترنت حول الاختراق الأخلاقي وحرية التعبير. لطالما جادل العديد من المجموعات المتشددة ، مثل نادي الكمبيوتر Chaos و Anonymous ، بأنه من الضروري تنظيم "الاحتجاجات الرقمية" ضد مواقع الويب والمدونات التي تنشر الدعاية الكراهية والأيديولوجيات المتعصبة - التي غالباً ما تكون عنيفة -. وفي هذه الحالة ، غالباً ما استهدفت هذه المجموعات من المتسللين الناشطين ، أو المتسللين ، مواقع الإرهابيين ، والمدونات النازية الجديدة ، والباعة المتجولين من الأطفال الذين يستخدمون هجمات DDoS ، وكان أحدث ضحية هي مدونة "Daily Stormer" اليمينية المتطرفة التي أثنت على قتل ناشط حقوقي في شارلوتسفيل ، فرجينيا ، من قبل متطرف يميني.

في حين أن البعض ، مثل الرئيس التنفيذي لشركة Cloudflare Mattew Prince ، و EFF (مؤسسة الحدود الإلكترونية) قد انتقدوا المتطرفين بسبب محاولتهم إسكات حرية التعبير مع هجمات DDoS ، يقول مؤيدو hacktbism بأن احتجاجاتهم الرقمية ضد الأيديولوجيات البغيضة لا تختلف عن ملء ساحة البلدة أو عقد اعتصام على غرار حركة 'احتل' التي بدأت مع احتجاجات احتلوا وول ستريت الشهيرة في 17 سبتمبر / أيلول 2011 ، مما جذب الانتباه العالمي إلى عدم المساواة الاجتماعية والاقتصادية المتنامية في جميع أنحاء العالم.

في حين قد يجادل البعض بأن DDoS هي أداة للاحتجاج الحقيقي ، مما يسمح للمتسللين الأخلاقيين بالتصرف بسرعة ضد الإرهابيين ، والمتعصبين والمولعين بالأطفال ، حتى يتمكنوا من نقل محتوىهم غير الأخلاقي (وغير القانوني في كثير من الأحيان) إلى وضع غير مصرح به للخير ، فإن مثل هذه الهجمات لها جانب مظلم أيضًا . وكثيراً ما كان الصحفيون الاستقصائيون ومُنشِرو المخالفات هدفاً لمثل هذه الهجمات في الماضي ، ولم يتم في العام الماضي إلا حذف موقع الويب الخاص بصحافي الأمن السيبراني ، بريان كريبس ، بسبب هجوم DDoS ضخم بقياس 665 جيجا بت في الثانية في ذروته. . وكان كريبس قد أفاد في وقت سابق عن خدمة DDoS الإسرائيلية للتأجير المسماة بـ vDOS ، مما أدى إلى اعتقال اثنين من المواطنين الإسرائيليين ، ويعتقد أن الهجوم كان انتقاما.

هجمات DDoS وخطة Cloudflare لجعلها شيئًا من الماضي

على الرغم من ادعاءات Cloudflare الجريئة بجعل DDoS تهاجم شيئا ما في الماضي ، يقول العديد من الخبراء إنه من غير الممكن تقنيًا جعل هجمات DDoS قديمة تمامًا في هذه المرحلة. في حين أن الشركات الضخمة مثل Facebook أو Google تمتلك البنية التحتية اللازمة لتفادي عدم تعرضها لأي من هذه الهجمات ، فإن توسيع نطاق هذه الحماية لكل موقع تحت الشمس قد يشكل تحديًا حتى لأكبر شبكات CDN. ومع ذلك ، فقد ادعى الأمير أن Cloudflare قادر على استيعاب "أي شيء يلقاه الإنترنت علينا" ، لذلك سيحدد الوقت فقط ما إذا كانت هجمات DDoS سيتم وضعها في سجلات التاريخ من أجل الخير ، أو إذا كانت مجموعات hacktivists قادرة على التحايل على بعض من التدابير المضادة لمواصلة حملتهم الأخلاقية ضد العنف والكراهية والظلم.